Copyright © 2018 www.520730.com, All rights reserved.

巴陵时尚网 版权所有 粤ICP备13023037号-1

勒索病毒最新消息:样本名词“想哭”变成“想妹妹”?

- 来源:网络投稿 编辑:爱乐活小组

2017-05-17 10:00:30

- 关键字:

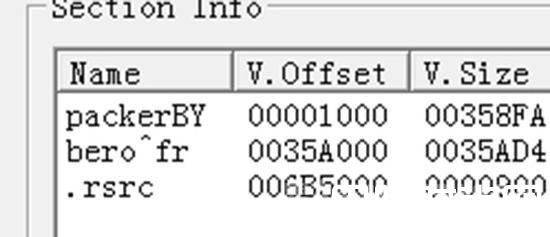

通过加壳后,分析人员无法直接看到有效的字符串信息,这种方式可以对抗杀毒软件静态字符串查杀

通过使用分析软件OD脱壳后,就可以看到WannaCry的关键字符串。包括c.wnry加密后的文件,wncry@2ol7解密压缩包的密码,及作者的3个比特币地址等。

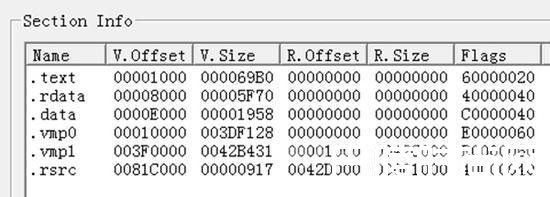

病毒作者并非只使用了一款加壳工具对病毒进行加密,在其他样本中,也发现作者使用了安全行业公认的强壳VMP进行加密,而这种加密方式,使被加密过的样本更加难以分析。

我通过验证使用VMP加密过的样本,发现非常多的杀毒厂商已无法识别。

伪装

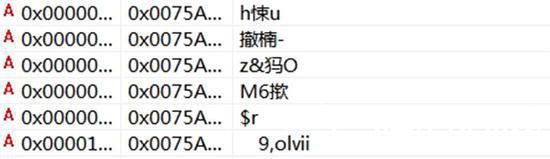

在收集到的样本中,有一类样本在代码中加入了许多正常字符串信息,在字符串信息中添加了许多图片链接,并且把WannaCry病毒加密后,放在了自己的资源文件下。这样即可以混淆病毒分析人员造成误导,同时也可以躲避杀软的查杀。下图展示了文件中的正常图片链接

文件中的正常图片链接

当我打开图片链接时,可以看到一副正常的图片。误导用户,让用户觉得没有什么恶意事情发生。

病毒已经开始运行

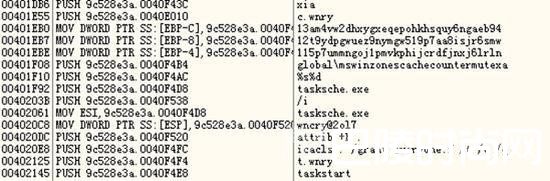

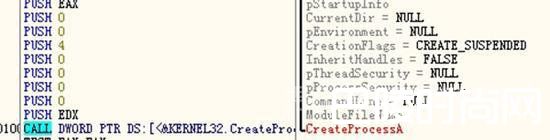

但实际上病毒已经开始运行,会通过启动傀儡进程notepad,进一步掩饰自己的恶意行为。

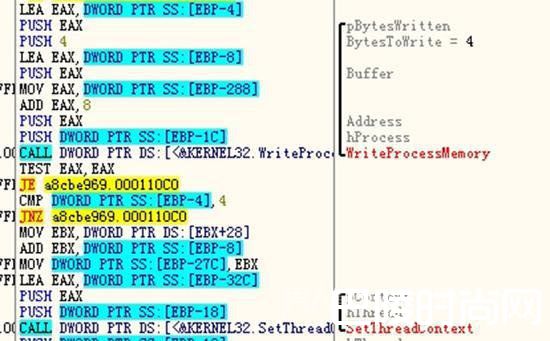

解密资源文件

随后解密资源文件,并将资源文件写入到notepad进程中,这样就借助傀儡进程启动了恶意代码。

伪造签名

在分析14号的样本中,我发现病毒作者开始对病毒文件加数字签名证书,用签名证书的的方式来逃避杀毒软件的查杀。但是签名证书并不是有效的,这也能够看出作者添加证书也许是临时起意,并没有事先准备好。

相关阅读